Seguimos con la serie de entradas de Wazuh y en esta ocasión voy a explicaros como podéis habilitar la detección de vulnerabilidades ya que por defecto esta funcionalidad no se encuentra activada.

Habilitar detección de vulnerabilidades

Para habilitarlo debemos conectarnos al servidor de Wazuh y modificar el fichero de configuración ossec.conf que por defecto se encuentra en la ruta: /var/ossec/etc/

En el caso que tengáis montado Wazuh sobre Docker, el fichero de configuración se llamará wazuh_manager.conf y lo podreis encontrar en: /ruta_despliegue_wazuh/config

Una vez localizado el fichero de configuración, lo editamos y buscamos la etiqueta <vulnerability-detector> y cambiaremos el valor de la etiqueta <enabled> de no a yes y haremos lo mismo para cada una de los sistemas operativos en los que queramos activar esta funcionalidad.

<vulnerability-detector>

<enabled>yes</enabled>

<interval>5m</interval>

<min_full_scan_interval>6h</min_full_scan_interval>

<run_on_start>yes</run_on_start>

<!-- Ubuntu OS vulnerabilities -->

<provider name="canonical">

<enabled>yes</enabled>

<os>trusty</os>

<os>xenial</os>

<os>bionic</os>

<os>focal</os>

<update_interval>1h</update_interval>

</provider>

<!-- Debian OS vulnerabilities -->

<provider name="debian">

<enabled>no</enabled>

<os>stretch</os>

<os>buster</os>

<os>bullseye</os>

<update_interval>1h</update_interval>

</provider>

<!-- RedHat OS vulnerabilities -->

<provider name="redhat">

<enabled>no</enabled>

<os>5</os>

<os>6</os>

<os>7</os>

<os>8</os>

<update_interval>1h</update_interval>

</provider>

<!-- Amazon Linux OS vulnerabilities -->

<provider name="alas">

<enabled>no</enabled>

<os>amazon-linux</os>

<os>amazon-linux-2</os>

<update_interval>1h</update_interval>

</provider>

<!-- Arch OS vulnerabilities -->

<provider name="arch">

<enabled>no</enabled>

<update_interval>1h</update_interval>

</provider>

<!-- Windows OS vulnerabilities -->

<provider name="msu">

<enabled>yes</enabled>

<update_interval>1h</update_interval>

</provider>

<!-- Aggregate vulnerabilities -->

<provider name="nvd">

<enabled>yes</enabled>

<update_from_year>2010</update_from_year>

<update_interval>1h</update_interval>

</provider>

</vulnerability-detector>

Una vez hemos modificado el fichero de configuración el siguiente paso será reiniciar el servicio de Wazuh.

Si lo tenéis instalado sobre un servidor Linux tendríais que ejecutar lo siguiente:

sudo systemctl restart wazuh-manager

En el caso que vuestra solución esté desplegada sobre Docker lo más fácil «tirar» la instancia:

docker-compose down

Y volverla a levantar.

docker-compose up -d

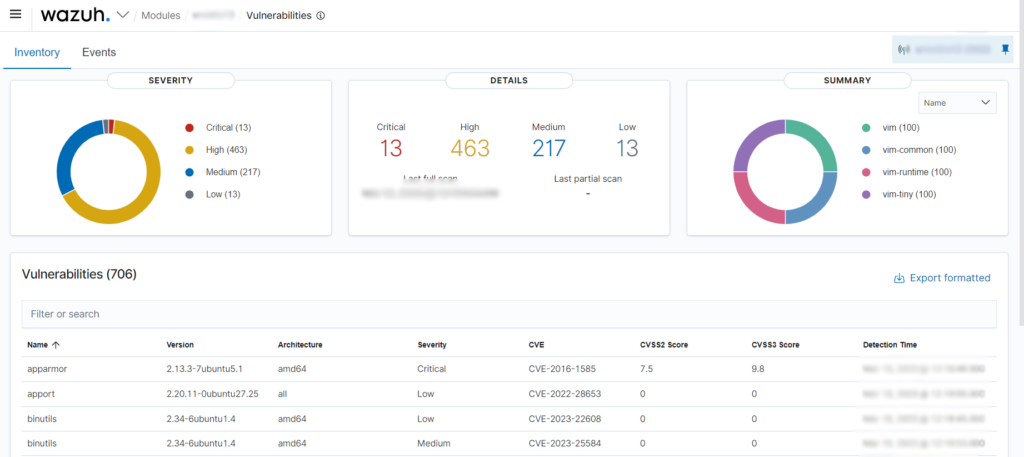

Y listo, pasados unos minutos veréis como empieza a recopilar información sobre posibles vulnerabilidades de nuestros sistemas.

Como siempre espero que os haya sido de utilidad.